Технические детали

Троянская программа, блокирующая работу компьютера с целью получить выкуп за восстановление работы. Является приложением Windows (PE EXE-файл). Упакована UPX и неизвестным пакером.

Md5: 51efd076876fe7fa49fe69f377720e85.

Файл имеет исходный размер 207872 байт, 41472 байта после распаковки UPX, 500224 байт в полностью распакованном виде. Написана на Delphi.

Инсталяция

После запуска вредоносная программа копирует себя по следующему пути:

%appdata%/ArchiverforWin.exe

C целью автозагрузки вредоносное ПО прописывает скопированный файл в следующие ключи реестра:

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Run/RandomName

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion/Run/RandomName

HKEY_CURRENT_USER/Software/Microsoft/Windows NT/CurrentVersion/Winlogon/Shell

HKEY_CURRENT_USER/Software/Microsoft/Windows NT/CurrentVersion/Winlogon/Userinit

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon/Shell

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon/Userinit

Для усложнения противодействия деструктивной активности, вредоносной программой производятся следующие действия:

Отключение доступа к элементам рабочего стола по средставам ключа реестра

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Policies/Explorer/NoDesktop

Отключение диспетчера задач Windows при помощи ключа реестра

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Policies/System/DisableTaskMgr

Отключение редактора реестра Windows при помощи ключа реестра

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Policies/System/DisableRegistryTools

Отключение отображения иконок при помощи ключа реестра

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Explorer/Advanced/HideIcons

Для запуска мастера очистки рабочего стола устанавливается большое время с момента его последнего использования при помощи ключа

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Explorer/Desktop/CleanupWiz/Last used time

Производится добавление нового элемента ActiveX по средставам создания ключа реестра

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Active Setup/Installed Components/{RandomValue}/RandomName

С содержимым:

“%appdata%/ArchiverforWin.exe /ActiveX”

Вредоносная программа разрешает выполнение сценариев ActiveX в следующих сетевых зонах безопасности:

Мой компьютер

Местная инстрасеть

Интернет

По средствам создания ключа с именем 1400 и значением «0» в соответствующих зонам ветках реестра:

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/ Internet Settings/Zones/0/1400

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/ Internet Settings/Zones/1/1400

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/ Internet Settings/Zones/3/1400

Деструктивная активность

Троянская программа в цикле скрывает окна со следующими классами:

Shell_TrayWnd

shell_traywnd

progman

Program Manager

Это сделано для сокрытия окон диспетчера задач Windows и окон системных элементов, таких как панель задач «Пуск».

Основной деструктивной активностью данного вредоносного ПО является блокировка доступа пользователя к системе с требованием заплатить деньги за разблокировку компьютера. После активации вредоносная программа в целях идентификации передаёт get запрос на страницу злоумышленников:

http://stroke.******.com/partner3/universalpanel/gate.php

В запросе присутствуют следующие параметры:

hwid - серийный номер диска C:, полученный при помощи функции GetVolumeInformation

pc – имя компьютера.

localip – локальный IP адрес ПК.

winver – версия и разрядность операционной системы.

Пример такого запроса выглядит так:

http://stroke.******/partner3/universalpanel/gate.php?hwid=5458736951&pc=testPC&localip=192.168.3.4&winver=Windows 7 x64

После этого троянская программа получает данные, которые будут отображены пользователю, как правило это текст с требованием выкупа и платёжные реквизиты.

На момент анализа данного образца вредоносного ПО URL, по которому вредоносная программа пытается получить эти данные оказался недоступен:

http://stroke.******.com/partner3/redirector/redirector.php

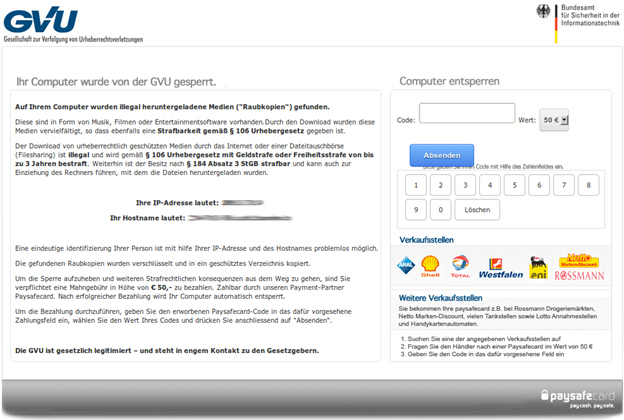

Исходя из того факта, что внутри образца вредоносной программы были найдены несколько строк на немецком языке, вероятно, что во время своей полноценной работы вредоносная программа выглядит подобным образом:

Рекомендации по удалению

- Используя другой компьютер запишите на сменный носитель образ Kaspersky Rescue Disk и воспользуйтесь утилитой Kaspersky WindowsUnlocker, соблюдая инструкцию: http://support.kaspersky.ru/viruses/solutions?qid=208642240

- Используя редактор реестра, встроенный в Kaspersky Rescue Disk удалите ключи реестра, в значении которых находится файл, находящийся в папке %AppData% в следующих ветках реестра:

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Run

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/CurrentVersion/Run

- Используя функционал работы с диском Kaspersky Rescue Disk, удалите файл, путь к которому находился в ключах реестра из пункта 2.

Установите значение «0» следующим ключам реестра:

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Policies/Explorer/NoDesktop

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Policies/System/DisableTaskMgr

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Policies/System/DisableRegistryTools

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Explorer/Advanced/HideIcons

- Произвести полную проверку компьютера Антивирусом Касперского с обновлёнными антивирусными базами (скачать пробную версию).

Источник: securelist.com.

|