Технические детали

Программа-шпион, предназначенная для похищения конфиденциальных данных пользователя. Является приложением Windows (PE-EXE файл). Имеет размер 180736 байт. Упакована при помощи UPX. Распакованный размер — около 258 КБ. Написана на C++.

Инсталляция

После активации троянец копирует свое тело в следующий каталог:

%Documents and Settings%/%Current User%/Application Data/rnd/rnd1.exe

– случайная последовательность букв латинского алфавита, например "Lefu"

- случайная последовательность букв латинского алфавита, например "meata".

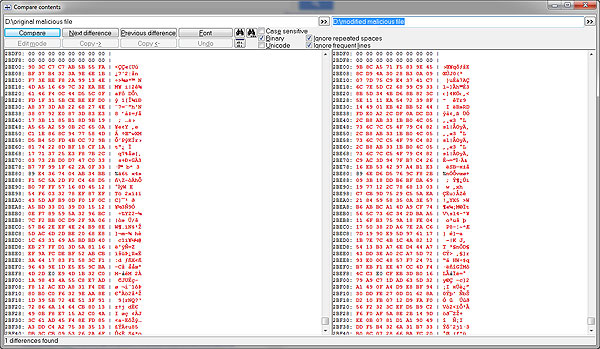

При этом в созданной копии троянца модифицируются последнии 1024 байта, после чего данная копия троянца детектируется Антивирусом Касперского, как HEUR:Trojan.Win32.Generic.

Время и дата создания файла устанавливается случайным образом. Для автоматического запуска при каждом следующем старте системы троянец добавляет ссылку на свой исполняемый файл в ключ автозапуска системного реестра:

[HKCUSoftwareMicrosoftWindowsCurrentVersionRun]

"rnd2" = "%Documents and Settings%/%Current User%/Application Data/rnd/rnd1.exe"

где rnd2 - уникальный идентификатор, например "{749219A0-9E4E-15D8-8C5D-6D53482B8F83}".

После чего оригинальное тело троянца удаляется и запускается его созданная копия. Троянец создает файл командного интерпретатора во временном каталоге текущего пользователя Windows под случайно сгенерированным именем, в который записывает код для удаления свое оригинального файла и самого файла командного интерпретатора:

%Temp%/tmprnd3.bat

где rnd3 - случайная цифробуквенная последовательность, например "999dbbeb".

Далее созданный файл запускается на выполнение.

Деструктивная активность

Троянец внедряет вредоносный код в адресное пространство процесса:

explorer.exe

Данный код выполняет следующие действия:

внедряет свой вредоносный код во все пользовательские процессы;

запускает поток, который восстанавливает значения параметра ключа автозапуска:

[HKCU/Software/Microsoft/Windows/CurrentVersion/Run]

"rnd2" = "%Documents and Settings%/%Current User%/Application Data/rnd/rnd1.exe"

Для хранения своей служебной информации создает ключ реестра:

[HKCU/SOFRWARE/Microsoft/rnd4]

"rnd5" = "hex:33,8f,a5,8e,69,eb,49,1a,d6,2a,ef,23,d9,be,c0,f1,33,8f,a5,8e,69,eb,/

49,1a,d6,2a,ef,23,d9,be,c0,f1,81,6a,84,13,6a,54,c6,72,8e,f5,43,d2,17,99,8c,/

3e,33,8f,a5,8e,69,eb,49,1a,d6,2a,ef,23,d9,be,c0,f1,33,8f,a5,8e,69,eb,49,1a,/

d6,2a,ef,23,d9,be,c0,f1,33,8f,a5,8e,69,eb,49,1a,d6,2a,ef,23,d9,be,c0,f1,33,/

8f,a5,8e,69,eb,49,1a,d6,2a,ef,23,d9,be,c0,f1,00,00,00,00"

где rnd4 - случайная последовательность букв латинского алфавита, например "Atqeo".

где rnd5 - случайная последовательность бук латинского алфавита, например "Ygto".

Изменяет настройки зон безопасности Internet Explorer для отключения уведомлений и изменений доступа к данным при посещении веб-узлов:

[HKCU/Software/Microsoft/Windows/CurrentVersion/Internet Settings/Zones/0]

"1609" = "0"

[HKCU/Software/Microsoft/Windows/CurrentVersion/Internet Settings/Zones/1]

"1406" = "0"

"1609" = "0"

[HKCU/Software/Microsoft/Windows/CurrentVersion/Internet Settings/Zones/2]

"1609" = "0"

[HKCU/Software/Microsoft/Windows/CurrentVersion/Internet Settings/Zones/3]

"1406" = "0"

"1609 = 0"

[HKC/Software/Microsoft/Windows/CurrentVersion/Internet Settings/Zones/4]

"1406" = "0"

"1609" = "0"

Создает ключ системного реестра:

[HKCU/Software/Microsoft/Internet Explorer/Privacy]

"CleanCookies" = "0"

Удаляет параметр следующего ключа реестра:

[HKCU/Software/Microsoft/Windows/CurrentVersion/Run]

"internat.exe" = ""

Соединяется в управляющим сервером для получения файла конфигурации:

http://oposumschoone.com

На момент создания описания сервер не работал.

На основании данных, полученных с управляющих серверов троянец может выполнять следующие действия на зараженном компьютере:

обновлять свой оригинальный файл;

перехватывать весь исходящий трафик с целью похищения конфиденциальных данных пользователя, устанавливая системные перехватчики на следующие функции:

InternetCloseHandle

InternetQueryDataAvailable

InternetReadFile

InternetReadFileExA

InternetReadFileExW

HttpSendRequestA

HttpSendRequestW

HttpSendRequestExA

HttpSendRequestExW

closesocket

send

WSASend

похищать сертификаты;

удалять и похищать cookies;

вести лог клавиатурного ввода;

блокировать посещение ресурсов, указанных в конфигурационном файле;

извлекать данные из буфера обмена;

предоставлять полный доступ к компьютеру пользователя.

Вся похищенная информация сохраняется в зашифрованном виде в следующий файл:

%Documents and Settings%/%Current User%/Application Data/rnd/rnd6.rnd7

rnd – случайная последовательность букв латинского алфавита, например "Iqof".

rnd6 - случайная последовательность букв латинского алфавита, например "xiro".

rnd7 -случайная последовательность букв латинского алфавита, например "fea".

После чего отправляется злоумышленнику.

Рекомендации по удалению

Если ваш компьютер не был защищен антивирусом и оказался заражен данной вредоносной программой, то для её удаления необходимо выполнить следующие действия:

- Удалить файл:

%Documents and Settings%/%Current User%/Application Data/rnd/rnd1.exe

- Перезагрузить компьютер.

- Удалить значение параметра ключа системного реестра:

[HKCU/Software/Microsoft/Windows/CurrentVersion/Run]

"rnd2" = "%Documents and Settings%/%Current User%/Application Data/rnd/rnd1.exe"

[HKCU/SOFRWARE/Microsoft/rnd4]

"rnd5" = "hex:33,8f,a5,8e,69,eb,49,1a,d6,2a,ef,23,d9,be,c0,f1,33,8f,a5,8e,69,eb,/

49,1a,d6,2a,ef,23,d9,be,c0,f1,81,6a,84,13,6a,54,c6,72,8e,f5,43,d2,17,99,8c,/

3e,33,8f,a5,8e,69,eb,49,1a,d6,2a,ef,23,d9,be,c0,f1,33,8f,a5,8e,69,eb,49,1a,/

d6,2a,ef,23,d9,be,c0,f1,33,8f,a5,8e,69,eb,49,1a,d6,2a,ef,23,d9,be,c0,f1,33/

8f,a5,8e,69,eb,49,1a,d6,2a,ef,23,d9,be,c0,f1,00,00,00,00"

- Восстановить настройки зон безопасности Internet Explorer.

- Очистить каталог Temporary Internet Files.

- Произвести полную проверку компьютера Антивирусом Касперского с обновленными антивирусными базами (скачать пробную версию).

Источник: securelist.com.

|