Технические детали

Троянская программа предназначена для получения доступа к другому компьютеру посредством подключения к удаленному рабочему столу. Является приложением Windows (PE-EXE файл). Имеет размер 802816 байт. Написана на Visual Basic.

Деструктивная активность

После запуска троянец извлекает из своего тела файлы, которые сохраняются в каталоге хранения временных файлов текущего пользователя под следующими именами:

%Temp%/rdp.exe

(774064 байта; детектируется Антивирусом Касперского как "Trojan-Spy.Win32.Ardamax.mwy")

%Temp%/ts.rdp

(4836 байт)

Файл "rdp.exe" представляет собой модифицированный и упакованный системный файл "mstsc.exe" (клиент для работы с RDP-протоколом, используемый для подключения к удаленному рабочему столу). В файле "ts.rdp" содержатся настройки подключения. Файл "ts.rdp" содержит следующие строки:

screen mode id:i:2

use multimon:i:0

desktopwidth:i:1024

desktopheight:i:766

session bpp:i:16

winposstr:s:0,1,0,0,1570,768

compression:i:1

keyboardhook:i:2

audiocapturemode:i:0

videoplaybackmode:i:1

connection type:i:1

displayconnectionbar:i:1

disable wallpaper:i:1

allow font smoothing:i:0

allow desktop composition:i:0

disable full window drag:i:1

disable menu anims:i:1

disable themes:i:1

disable cursor setting:i:0

bitmapcachepersistenable:i:1

full address:s:195.3.144.193

audiomode:i:0

redirectprinters:i:0

redirectcomports:i:0

redirectsmartcards:i:0

redirectclipboard:i:1

redirectposdevices:i:0

redirectdirectx:i:1

autoreconnection enabled:i:1

authentication level:i:0

prompt for credentials:i:0

negotiate security layer:i:1

remoteapplicationmode:i:0

alternate shell:s:

shell working directory:s:

gatewayhostname:s:

gatewayusagemethod:i:4

gatewaycredentialssource:i:4

gatewayprofileusagemethod:i:0

promptcredentialonce:i:1

use redirection server name:i:0

drivestoredirect:s:

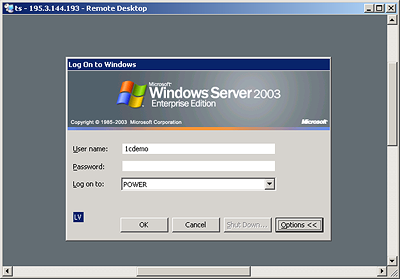

username:s:1cdemo

redirectdrives:i:0

domain:s:

password 51:b:01000000D08C9DDF0115D1118C7A00C04FC297EB01000000B5BB60B8414791322

186D2E999330000000008000000700073007700000003660000A800000010000000C6C2C4B85FC4

8B947A27C5AAA24B6BA50000000004800000A000000010000000A1B2B8BCC41A26ED9CFACBB3E20

626EE080200000DA090B8E5F85EEC676F339BB28099E41D3E2D2F2DD8BC547BF251C7DC22896941

36488B13C23652B4EB85E27ACF66C505B6FE0C8DBE18A98391C6D2752736AE1122E89D6858BCC08

C56BEFD56C2A08CF6AC75CB80CAAF60889611F51BCCCADCB8657A9C542F4F65FB3B703422B5A7D7

0BDC6A0025942FFB7F638FA0F7EA289F91DD00E50FE037B4FB9B36B386E6764EDCF0E2681C110AA

7F3131D9E7F4DDCEFC31E4180BA76188C1F93A0ED0A881F09BA568DD73CEFAD174D5C8DCD98F02A

3C7E2734B6216577C62C28CCC5F42F173ABFA78B8D3D3C8FE4E5E58B268BA09EB33BF825E12160A

B5709D5EFD34B0BCB2095770263886C969060425C58F154D5AF07DF89C8D5A2E5D0C6B72285695F

56A56DC3A24B06D5845EE028DB59B30CC8793C1FE1AA6AA679011212182A2D0466685E89A9BF7C6

7278E9881EADD790F1B9546F6DD64FA3AC7BAA882D107E32658B282F2DFE23A215533EA89F0816E

9F84B885A88B6A9261D33D451FB4B28A8777F00DA0235EBE7A5B2485C7200ACE5416D985B4EE76C

09197233CB8ED093C8F1E14A7949A119B63265F46912F3017047A6444AFEA909E3686C844612615

CD4AF23B37E0FAEBA4133CC682583C9A9E2BAE9E1556FD44F49B6F817F0089FD3E2BB7BB4F53B41

582A682E0F3FA6169365BE638BF907D21E739F5D9420EFD446EA3B8F4CD289BC84C1342E539BB74

5F47AC87548F46F8032E21ADCB14000000B72F2796EB5F4CD7723BF132D726AE1603CBF65B0

Далее извлеченный ранее файл "rdp.exe" запускается на выполнение с параметром, содержащим путь к файлу с настройками подключения:

%Temp%/rdp.exe

%Temp%/ts.rdp

При этом осуществляется подключение по RDP-протоколу к хосту с IP-адресом:

195.***.144.193

Кроме того, в ходе работы файла "rdp.exe" производятся следующие модификации в системном реестре:

- создаются ключи:

[HKLM/Software/Microsoft/MSLicensing/Store/LICENSE000]

"LicenseScope" = "6D 69 63 72 6F 73 6F 66 74 2E 63 6F 6D 00"

"CompanyName" = "4D 00 69 00 63 00 72 00 6F 00 73 00 6F 00 66 00"

"ProductID" = "41 00 30 00 32 00 00 00"

"ClientLicense" = "30 8 2 0 5 4 7 0 6 0 9 2A 86 48 86 F7 0D 01 07 02 A0"

[HKCU/Software/Microsoft/Terminal Server Client/Default]

"MRU0" = "195.***.144.193"

- Удаляются ключи:

[HKCU/Software/Microsoft/Terminal Server Client/Default]

"MRU1"

"MRU2"

"MRU3"

"MRU4"

"MRU5"

"MRU6"

"MRU7"

"MRU8"

"MRU9"

Рекомендации по удалению

Если ваш компьютер не был защищен антивирусом и оказался заражен данной вредоносной программой, то для её удаления необходимо выполнить следующие действия:

- При помощи Диспетчера задач завершить процесс "rdp.exe".

- Удалить файлы:

%Temp%/rdp.exe

%Temp%/ts.rdp

- Удалить оригинальный файл троянца (его расположение на зараженном компьютере зависит от способа, которым программа попала на компьютер).

- Удалить ключи системного реестра:

[HKLM/Software/Microsoft/MSLicensing/Store/LICENSE000]

"LicenseScope"

"CompanyName"

"ProductID"

"ClientLicense"

[HKCU/Software/Microsoft/Terminal Server Client/Default]

"MRU0"

- Произвести полную проверку компьютера Антивирусом Касперского с обновленными антивирусными базами (скачать пробную версию).

Источник: securelist.com.

|