Технические детали

Троянская программа, блокирующая доступ к Интернет ресурсам. Является приложением Windows (PE-EXE файл). Имеет размер 233472 байта. Написана на C++.

Деструктивная активность

Данная троянская программа извлекается и запускается на исполнение другой вредоносной программой, детектирующейся антивирусом Касперского как Trojan.Win32.Qhost.oyk.

В зависимости от параметра, с которым был запущен, троянец может выполнять следующие действия:

- Если имя параметра было "-restore": Не позволяет удалить свой файл.

Останавливает работу службы с именем "srv32", после чего запускает на исполнение свое тело с параметром "-start".

- Если имя параметра было "-service": Вызывает функцию "StartServiceCtrlDispatcher" для установки связи главного потока процесса службы "srv32" с диспетчером управления службами.

- Если имя параметра было "-start": Запускает службу с именем "srv32".

Служба предназначена для завершения и блокировки запуска следующих процессов:

ta_skmgr.exe

Tas_kmgr.exe

regedit.exe

Regedit.exe

rstrui.exe

Rstrui.exe

msconfig.exe

Msconfig.exe

MSConfig.exe

MSCONFIG.EXE

apache.exe

nginx.exe

lighthttpd.exe

Таким образом троянец блокирует запуск:

- приложения восстановления системы;

- утилиты для управления автозапуском программ и загрузкой Windows;

- программы для просмотра и редактирования реестра;

- процессов веб-серверов "Apache", "lighttpd" и "nginx".

При этом имя процесса "Диспетчера задач Windows" указано с ошибкой —"ta_skmgr.exe".

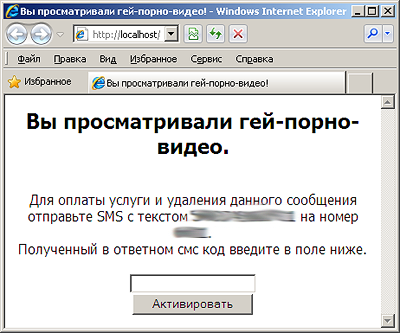

Троянец поднимает на зараженной машине веб-сервер. Таким образом при обращении к зараженной машине пользователь увидит следующее окно:

Где предлагается отправить SMS с текстом "503745002411" на короткий номер "6681".

Поскольку троянец, извлекающий данную вредоносную программу, модифицировал файл "hosts":

%System%/drivers/etc/hosts

то пользователь также будет видеть окно с предложением отправить SMS при обращении к следующим ресурсам:

vkontakte.com

www.vkontakte.ru

www.odnoklassniki.ru

livejournal.com

yahoo.com

mail.ru

www.yandex.com

facebook.ru

www.rambler.ru

yandex.com

aport.ru

vk.com

www.habrahabr.ru

www.vkontakte.com

www.odnoklassniki.com

www.lj.ru

www.google.com

google.com

facebook.com

bing.com

www.mail.ru

www.vk.com

www.facebook.ru

vkontakte.ru

www.facebook.com

www.bash.org.ru

www.aport.ru

www.bing.com

odnoklassniki.com

rambler.ru

fishki.net

odnoklassniki.ru

www.qip.ru

livejournal.ru

www.livejournal.com

yandex.ru

habrahabr.ru

www.livejournal.ru

www.yahoo.com

www.fishki.net

www.yandex.ru

bash.org.ru

www.google.ru

Помимо этого служба препятствует изменению оригинального тела троянца, а также файла "hosts":

%System%/drivers/etc/hosts

Таким образом противодействуя попыткам пользователя или антивирусной программы при восстановлении полноценной работы системы.

- Если имя параметра было "-stop": Останавливает выполнение службы с именем "srv32".

- Если имя параметра было "-install":

Создает службу с именем "srv32" при этом в реестр добавляется следующая информация:

[HKLM/SYSTEM/CurrentControlSet/Services/srv32]

"Type" = "10"

"Start" = "2"

"ErrorControl" = "1"

"ImagePath" = "путь к оригинальному телу троянца - service"

"DisplayName"="Network Responder Service"

"ObjectName"="LocalSystem"

"Description"="Provides network traffic transformation,

addressing, name resolution and/or intrusion prevention

services for a home or small office network."

Таким образом служба троянца будет запускаться при каждом следующем старте системы.

- Если имя параметра было "uninstall": Удаляет тело троянца и удаляет службу с именем "srv32".

Рекомендации по удалению

Если ваш компьютер не был защищен антивирусом и оказался заражен данной вредоносной программой, то для её удаления необходимо выполнить следующие действия:

- При помощи Диспетчера задач завершить троянский процесс.

- Удалить оригинальный файл троянца (его расположение на зараженном компьютере зависит от способа, которым программа попала на компьютер).

- Удалить ключ системного реестра:

[HKLM/SYSTEM/CurrentControlSet/Services/srv32]

- Изменить модифицированный файл "%System%/drivers/etc/hosts", используя любое стандартное приложение (например, "Блокнот" — "Notepad"). Требуется удалить все добавленные троянцем строки. Оригинальный файл hosts выглядит следующим образом:

# Copyright (c) 1993-2009 Microsoft Corp.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a `#` symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

127.0.0.1 localhost

- Произвести полную проверку компьютера Антивирусом Касперского с обновленными антивирусными базами (скачать пробную версию).

Источник: securelist.

|