Технические детали

Троянская программа, которая блокирует работу компьютера с целью получить выкуп за восстановление работы. Является приложением Windows (PE-EXE файл). Имеет размер 180224 байта. Упакована UPX. Распакованный размер – около 417 КБ. Написана на Delphi.

Инсталляция

Для автоматического запуска своего оригинального файла при каждом следующем старте системы троянец создает следующий ключ системного реестра:

[HKLM/Software/Microsoft/Windows NT/CurrentVersion/Winlogon]

"Shell" = "полный путь к оригинальному файлу троянца"

Таким образом, троянец будет запускаться процессом "WINLOGON.EXE" даже при запуске компьютера в "безопасном режиме".

Оригинальному файлу троянца присваиваются атрибуты "скрытый" (hidden) и "системный" (system).

Деструктивная активность

После запуска троянец выполняет следующие действия:

- для идентификации своего присутствия в системе создает ключи системного реестра:

[HKLM/Software/Microsoft/Outlook Express]

"pri" = "200"

"num" = "+790***4286"

- Блокирует запуск Диспетчера задач, создавая ключ системного реестра:

[HKCU/Software/Microsoft/Windows/CurrentVersion/Policies/system]

"DisableTaskMgr" = "1"

- Удаляет следующие ветви системного реестра:

[HKLM/System/CurrentControlSet/Control/SafeBoot]

"Network"

"Minimal"

Взамен создаются ветви:

[HKLM/System/CurrentControlSet/Control/SafeBoot]

"Network_"

"Minimal_"

содержащие вложенные ветви с аналогичными именами, но пустыми значениями ключей "Default". Таким образом, троянец блокирует запуск системы в "безопасном режиме". Попытка такого запуска будет приводить к появлению BSoD.

- Открывает в браузере, установленном по умолчанию сайт:

http://por***gay.ru

- Получает скриншот рабочего стола со всеми отрытыми в системе окнами, сохраняя его в файле:

%WorkDir%/Screen.jpg

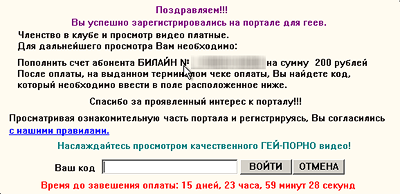

- Открывает поверх всех окон, созданных в системе, окно, занимающее всю рабочую область и содержащее созданный ранее скриншот. Поверх созданного окна создается окно с сообщением:

Каждую секунду фокус ввода устанавливается на данное окно. Следовательно, какие-либо действия пользователя, за исключением ввода кода разблокировки, на зараженном компьютере блокируются.

- Ключи реестра:

[HKLM/Software/Microsoft/Windows NT/CurrentVersion/Winlogon]

"Shell" = "полный путь к оригинальному файлу троянца"

[HKCU/Software/Microsoft/Windows/CurrentVersion/Policies/system]

"DisableTaskMgr" = "1"

создаются в бесконечном цикле.

Рекомендации по удалению

Если ваш компьютер не был защищен антивирусом и оказался заражен данной вредоносной программой, то для её удаления необходимо воспользоваться Kaspersky Rescue Disk (скачать Kaspersky Rescue Disk).

Источник: securelist.com.

|