Технические детали

Вредоносная программа, предоставляющая злоумышленнику удаленный доступ к зараженному компьютеру, использует для распространения каталоги обмена файлами P2P-сетей. Является приложением Windows (PE-EXE файл). Имеет размер 104448 байт. Упакована неизвестным упаковщиком. Распакованный размер - около 108 КБ. Написана на C++.

Инсталляция

Создает копию своего файла в следующем каталоге

%AppData%/iptyr.exe

Данному файлу устанавливает атрибут "скрытый".

Для автоматического запуска при каждом следующем старте системы троянец добавляет ссылку на свой исполняемый файл в ключ автозапуска системного реестра:

[HKLM/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon]

"Taskman" = "%AppData%/iptyr.exe"

Деструктивная активность

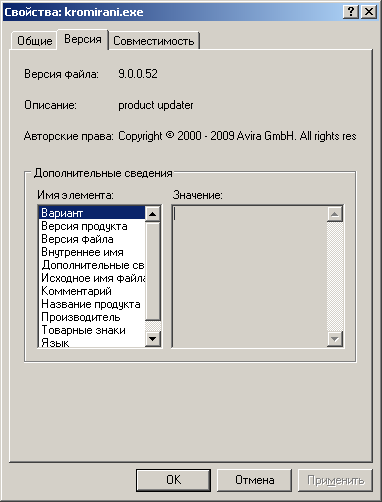

Для имитации легитимности файл троянца содержит ложную информацию о файле:

Троянец выполняет внедрение вредоносного кода в процесс с именем "explorer.exe" после чего завершает свое выполнение.

Вредоносный код, внедренный в процесс выполняет следующие действия:

- Создает копии тела червя на всех доступных на запись сетевых и съемных дисках под именем "kromirani.exe":

X:/dupler/kromirani.exe

Где X - буква сетевого или съемного диска. При этом каталогу с копией червя устанавливает атрибут "скрытый". Также помещает в корень диска сопровождающий файл:

X:/autorun.inf

который запускает исполняемый файл копии червя, каждый раз, когда пользователь открывает зараженный раздел при помощи программы "Проводник".

- Добавляет ссылку на свой исполняемый файл в ключ автозапуска системного реестра:

[HKLM/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon]

"Taskman" = "%AppData%/iptyr.exe"

- Реализует функционал бэкдора. Для этого соединяется с удаленными хостами:

prc***aonica.com

kre***potice.ru

som***sting.net

84.***.194

Червь способен по команде злоумышленника осуществлять загрузку файлов на зараженный компьютер. Загруженные файлы сохраняются во временном каталоге пользователя под случайными именем:

%Temp%/rnd2.exe

Где rnd2 - случайное число.

Имеет возможность сохранять загруженные файлы с именами "Crack.exe" и "Keygen.exe" в каталоги обмена файлами P2P-сетей, которые расположены на локальной машине, а также в каталог:

%ALLUSERSPROFILE%/Local Settings/Application Data/Ares/My Shared Folder

каталоги обмена файлами P2P-сетей получает, анализируя параметры ключей системного реестра:

[HKCU/Software/BearShare/General]

[HKCU/Software/iMesh/General]

[HKCU/Software/Shareaza/Shareaza/Downloads]

[HKCU/Software/Kazaa/LocalContent]

[HKCU/Software/DC++]

[HKCU/Software/Microsoft/Windows/CurrentVersion/Uninstall/eMule Plus_is1]

По команде злоумышленника также возможна подмена файла "hosts":

%System%/etc/hosts

Также имеет возможность осуществлять DoS-атаку на указанный злоумышленником сервер.

На момент создания описания троянец загружал свои обновленные версии по следующему URL:

http://188.***.244/bojim/529.exe

Отправляет на адрес злоумышленника имена Интернет ресурсов и сохраненные пароли к ним, если пользователь использовал следующие браузеры:

Mozilla Firefox

Internet Explorer

Opera

Рекомендации по удалению

Если ваш компьютер не был защищен антивирусом и оказался заражен данной вредоносной программой, то для её удаления необходимо выполнить следующие действия:

- Удалить оригинальный файл троянца (его расположение на зараженном компьютере зависит от способа, которым программа попала на компьютер).

- При помощи ( "Диспетчера задач") завершить процесс:

explorer.exe

- Удалить файлы:

%AppData%/iptyr.exe

X:/dupler/kromirani.exe

X:/autorun.inf

- Удалить файлы из временного каталога текущего пользователя Windows по следующей маске:

%Temp%/rnd2.exe

Где rnd2 - случайное число.

- Удалить патаметр ключа системного реестра (системного реестра):

[HKLM/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon]

"Taskman" = "%AppData%/iptyr.exe"

- При необходимости восстановить содержимое файла:

%System%/etc/hosts

на следующее:

127.0.0.1 localhost

- Очистить каталог %Temporary Internet Files%.

- Произвести полную проверку компьютера Антивирусом Касперского с обновленными антивирусными базами (скачать пробную версию).

Источник: securelist.com.

|