Технические детали

Троянская программа, шифрующая пользовательские файлы с целью получить выкуп за их восстановление. Является приложением Windows (PE-EXE файл). Имеет размер 319488 байт. Упакована UPX. Распакованный размер – около 734 КБ. Написана на Delphi.

Инсталляция

После запуска троянец проверяет наличие подключения компьютера к сети Интернет. Для этого выполняется обращение к следующим ресурсам:

fo***gle.hut.ru

www.hut.ru

Если подключение отсутствует, то троянец создает в своем рабочем каталоге файл командного интерпретатора, запускает его и завершает свою работу — данный файл удаляет оригинальный файл троянца и самоуничтожается.

В противном случае, троянец выполняет следующие действия:

- извлекает из своего тела файлы, которые сохраняются в системе как

%System%/stdbvl30.dll

(625152 байта; детектируется Антивирусом Касперского как "Trojan-Ransom.Win32.Cryzip.c")

%System%/rml32ht.dll

(16384 байта; детектируется Антивирусом Касперского как "Trojan-Ransom.Win32.Cryzip.c")

- Создает ключи системного реестра:

[HKLMSoftwareMicrosoftWindows NTCurrentVersionWinlogonNotifysmlgntfy]

"DLLName" = "stdbvl30.dll"

"Logon" = "WLEventLogon"

"Impersonate" = "0"

"Asynchronous" = "1"

Таким образом, извлеченная троянцем библиотека будет подгружаться в адресное пространство процесса "winlogon.exe" при каждом следующем старте системы.

- Создает в своем рабочем каталоге файл командного интерпретатора, запускает его и завершает свою работу — данный файл удаляет оригинальный файл троянца и самоуничтожается.

Деструктивная активность

После следующей перезагрузки системы библиотека "stdbvl30.dll", внедренная в адресное пространство процесса "winlogon.exe", выполняет следующие действия:

обращается по следующим ссылкам:

http://fo***gle.hut.ru/s2.php

http://fo***gle.hut.ru/f2.php

На момент создания описания ссылки не работали.

Архивирует в RAR-архивы с паролем все найденные на локальных дисках компьютера файлы, имеющие следующие расширения:

.pst

.rar

.zip

.pak

.gz

.gzip

.zipx

.arj

.pgp

.tar

.arh

.7z

.cab

.lzh

.djv

.lzo

.pdf

.djvu

.txt

.chm

.xl

.xlk

.xls

.xlsx

.xlsm

.rtf

.doc

.docx

.ppt

.dbf

.xlw

.xlc

.ppt

.pps

.wri

.xsn

.xsf

.vsd

.pab

.abw

.docm

.text

.mdb

.mde

.odc

.udl

.dsn

.adp

.mda

.ade

.asp

.db

.db1

.db2

.dbf

.dbt

.dbx

.htm

.html

.mht

.mhtml

.psw

.pwt

.pwd

.jpg

.jpeg

.jpe

.dwg

.stp

.kwm

.key

.cgi

.pass

.dt

.1cd

.cdx

.db3

.ddt

.cer

.usr

.md

.dd

.cdx

.db3

.ddt

.py

.rb

.rbw

.pl

.pm

.php3

.phtml

.cs

.asm

.css

.vbs

.sql

.cgi

.js

.php

.vbp

.frm

.bas

.cls

.c

.h

.hpp

.cpp

.dpr

.dpk

.dpkw

.pas

.dfm

.xfm

.bpg

.cdr

.cdt

.cdx

Файлы, находящиеся в каталогах с именами:

System

System32

не архивируются.

Имена заархивированных файлов имеют следующий вид:

оригинальное имя файла_crypt_.rar

Зашифрованные пользовательские файлы невозможно использовать в дальнейшем, что дает возможность злоумышленникам вымогать у пострадавших денежные средства за их расшифровку.

В каталоги с заархивированными файлами троянец помещает файлы с именем "AUTO_RAR_REPORT.TXT" следующего содержания:

ID: ***-***-***

ИНСТРУКЦИЯ: «КАК ВЕРНУТЬ ВАШИ ФАЙЛЫ»

ЧИТАЙТЕ ВНИМАТЕЛЬНО, ЕСЛИ НЕ ПОНЯТНО, ЧИТАЙТЕ ЕЩЕ РАЗ.

Это автоматический отчет созданный программой зашифровавшей ваши файлы. При просмотре нелегального порнографического материала, ваш компьютер подвергся атаке троянской программы шифрующей данные. Все ваши документы, текстовые файлы, базы данных, фотографии, зашифрованы в rar архивы, с очень длинным паролем. Подбор пароля невозможен, так как его длинна более 40 символов. Взлом архивов невозможен, так как для шифрования используется надежный алгоритм AES. Программы для восстановления удаленных файлов вам не помогут, потому что оригиналы файлов удалены без возможности восстановления. Искать в системе программу, которая зашифровала ваши файлы - бессмысленно. Программа уже удалена с вашей системы. Обращаться за помощью к кому-либо бессмысленно. Они не знают пароль, поэтому ни чем вам не помогут.

Но если вам действительно нужны ваши файлы, вы можете заплатить нам 2000р и вернуть свои файлы.

В течении суток после оплаты, мы вышлем вам пароль. Вам останется только скачать и запустить программу, которая автоматически расшифрует все ваши файлы.

Для получения пароля отправьте письмо на m***00@gmx.com или da***om@gawab.com В теме письма напишите: "ID: ***-***-***"

Программу для автоматической расшифровки вы можете скачать по ссылкам: http://depositfiles.com/files/m4et618ej http://www.sharemania.ru/0135226 http://webfile.ru/4346046dGу

Список зашифрованных файлов троянец записывает в файл:

C:/List_of_files.log

Рекомендации по удалению

Если ваш компьютер не был защищен антивирусом и оказался заражен данной вредоносной программой, то для её удаления необходимо выполнить следующие действия:

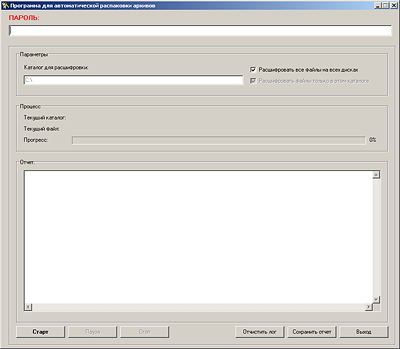

- Загрузить программу для автоматической распаковки архивов по ссылкам, приведенным в файле "AUTO_RAR_REPORT.TXT". Интерфейс программы имеет следующий вид:

- Для получения пароля воспользоваться сервисом деактивации вымогателей-блокеров:

http://support.kaspersky.ru/viruses/deblocker

- Удалить ветвь системного реестра:

[HKLM/Software/Microsoft/Windows NT/CurrentVersion/Winlogon/Notify/smlgntfy]

- Перезагрузить компьютер.

- Удалить файлы:

%System%/stdbvl30.dll

%System%/rml32ht.dll

C:/List_of_files.log

- Произвести полную проверку компьютера Антивирусом Касперского с обновленными антивирусными базами (скачать пробную версию).

Источник: securelist.com.

|